Node Module TyDIDs - Grundlagen

Das NPM Modul von TyDIDs ist eine kleine Erweiterung von Ethers JS, welche die Nutzung innerhalb eines Trustframeworks vereinfacht. Diese Anleitung gibt eine Einführung in die Verwendung, wobei sich an einem Anwendungsfall der STROMDAO aus dem Projekt ID-Ideal für den Bereich der Energiewirtschaft orientiert wird. Diese Dokumentation vereinfacht an einigen Stellen zur besseren Verständlichkeit, soweit dies keinen Unterschied für gezeigte Funktion macht.

Anwendungsfall:

Treibhausgasminderung für die Ladung eines E-Auto.

Nach dem Abschluss eines Ladevorgangs möchte Alice (Ladende) ein Nachweis über die eingesparte Treibhausgasemissionen von Bob (Energie Service Anbieter) erhalten, welches sie in ihrer digitalen Brieftasche sammeln kann.

Anforderungen an die Umsetzung

- Alice soll mehrere Ladevorgänge bei mehreren Energie Service Anbietern vornehmen können

- Die Datenökonomie sieht vor, dass die Privatsphäre geschützt bleibt von Alice

- Durch die vorgelagerte Wahl des Ladepunktes durch Alice besteht bereits ein Vertrauensverhältnis zwischen Alice und Bob

- In den Grundlagen wird lediglich das Sammeln der Nachweise betrachtet, die Weitergabe (Veräußerung) durch Alice wird nicht betrachtet.

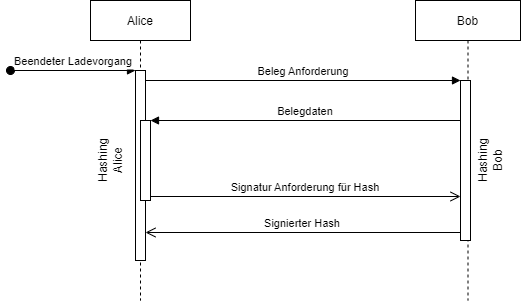

Ablauf der Kommunikation

- Sobald Alice den Ladevorgang beendet hat, fordert sie mit der Kennung des Ladevorgangs einen Beleg von Bob an.

- Bob ermittelt alle Daten, die zum Ladevorgang gehören (besonders die eingesparte Treibhausgasemission)

- Bob übermittelt den vollständigen Datensatz an Alice

- Alice und Bob berechnen unabhängig einen Hash für den Datensatz

- Alice fordert eine Signatur von Bob für den Ladevorgang an

- Bob schreibt den Hash des Datensatzes mit dem Vermerk, dass dieser gültig ist in die Blockchain, wodurch er einen Transaktionshash erhält

- Bob übermittelt an Alice den Transaktionshash, sowie eventuell benötigte Untermengen der bestätigen Werte digital signiert an Alice.

- Alice legt die von Bob erhalten Daten (Zertifikate/Signatur) in ihrer digitalen Brieftasche ab.

Die Schritte 1-3 gehören zum Aufgabenblock des Certificate Sign Requests.

Die Schritte 4-5 sind Zwischenschritte zur Sicherstellung einer verteilten Resilienz gegenüber Implementierungsunterschiede.

Die Schritte 7-8 gehören zum Aufgabenblock des Self Sovereign Identity Konzeptes